1.需求说明

(1)传统检测机制主要依靠特征,难以发现高级威胁、未知威胁

基于特征的传统安全防御和检测机制存在先天不足,在面对未知的威胁和攻击时,无法提前获知特征信息,受累于庞大的特征库,传统安全防护机制普遍缺乏针对性,且受制于性能和功能瓶颈,面对愈发定向性的新型威胁和攻击,难以快速发现,仍然会有部分威胁绕过所有防护直达内部,对重要数据资产造成泄漏、损坏或篡改等严重损失,因此需要:

部署面向高级威胁监测的技术手段,及时发现潜藏在其网络中的安全威胁,对威胁的恶意行为实现早期的快速发现,对受害目标及攻击源头进行精准定位,对入侵途径及攻击者背景的研判与溯源等。

(2)攻防双方信息和成本不对称,难以快速应对威胁

随着攻击技术的飞速发展,各类攻击工具的高度自动化和高度产品化趋势明显,攻击时间与响应时间的级差愈发增大。面对以天、小时、分钟级计算的攻击时长,需要:

将威胁检测以及应急响应的技能固化和自动化,通过工具来减少对专业人员的依赖,借助自动化的工具实现快速的威胁检测和应急响应,提升工作效率。

借助威胁情报技术,可将采集到的各类原始数据或分析结果,结合威胁情报进行关联分析,可有效提升防护者的信息处理效率,大幅提高分析能力和响应处理速度。

2.产品介绍

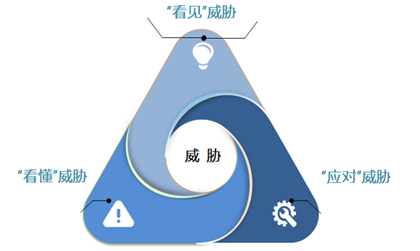

“安全威胁智能感知系统”为用户提供一体化的流量威胁检测与主机威胁检测联动解决方案,让用户既能“看见”威胁,又能“看懂”威胁,还能结合相关产品“应对威胁”。

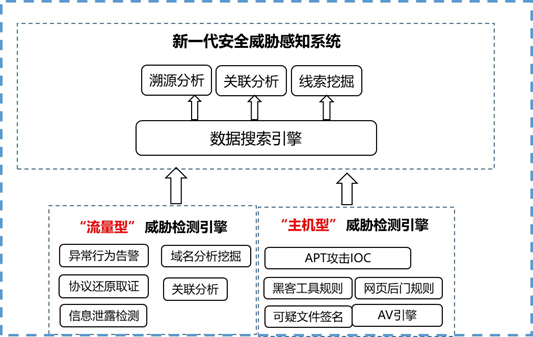

2.1产品功能架构

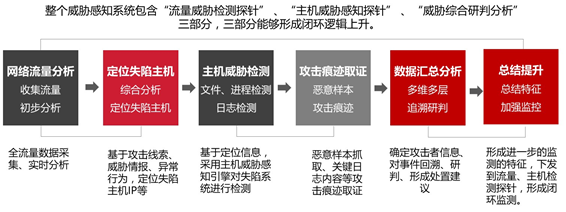

该产品主要包括“被动式”流量监测系统、“主动式”流量监测系统、主机型威胁感知系统、内部违规行为检测系统、安全智能分析系统组成。系统通过对网络进行全流量采集和分析,结合异常行为分析、攻击线索发现、深度关联分析、协议还原取证、威胁情报关联等方法,能够快速发现高级威胁以及未知威胁的攻击线索,并可对受害目标及攻击源头进行精准定位。在定位基础上可以对受害目标通过主机型威胁检测引擎实现自动化的webshell、二进制后门等恶意文件的检查,并对恶意文件、关键日志进行留存取证,同时结合威胁情报进行溯源及扩展分析,通过“流量型”、“主机型”、行为分析等多检测引擎的综合分析结果,最终达到对入侵途径及攻击者背景的研判与溯源。

2.2监测与分析流程架构

2.3功能模块说明

系统简介

该设备旁路部署于关键网络边界处,基于流量行为分析的新型网络高级威胁监测系统。通过对恶意行为特征提取、DNS协议还原、IP线索分析、协议异常分析、恶意样本家族分析等关键技术,提高对网络中的各类未知威胁和异常行为活动,尤其是高级持续性威胁(APT)活动的监测能力。同时,与威胁情报聚合交换系统进行前置联动和信息共享,构建威胁情报生产、分析、应用、交换的完整闭环。

系统优势

l全流量分析:包括网络流量数据包、邮件、网络源文件、文件行为、异常网络行为、入侵检测信息进行统一集中汇总和展示;

l自动检测网络流量中可能涉及潜在入侵、攻击和滥用的行为;

l对网络中http、dns、smtpPOP邮件收发等行为元数据进行全面记录;

l关联分析,实现对高级持续性威胁(APT)活动的监测能力。

系统简介

该系统集成了webshell检测工具、APT检测工具、日志分析工具、威胁情报关联等模块,以入侵威胁指标(IOC)和黑客工具特征为对象,发现入侵事件和痕迹,其内置的指标特征一部分来自公开发布的事件报告、取证分析和恶意样本等。一部分我们内部定制特征。

系统优势

l自动化的应急处理,提升效率;结合威胁情报,有效定位

l大规模的威胁捕获,快速响应

l智能化分析,辅助决策

l支持≥3000个Webshell样本检测;支持多种流行的APT文件检测规则:内置≥1000个黑客工具的检测规则,≥2万条可疑文件签名和样本HASH规则;支持的操作系统包括Windows Server 2003及以上版本、Ubuntu 14.0及以上版本、Redhat Linux(CentOS)5.5及以上版本;支持的日志类型包括但不限于Nginx、Apache、Apache Tomcat、IIS6.5、IIS7.5、IIS8.5;

系统简介

通过“流量型”+“主机型”双检测引擎的综合分析结果,结合威胁情报进行溯源及扩展分析,最终达到对入侵途径及攻击者背景的研判与溯源。

系统优势

l独有的线索扩展数据库> 系统内置了恶意URL库、黑白域名库、黑白IP库、攻击行为特征库、IP Whois库、APT攻击事件信息库、webshell后门样本库等;

l溯源分析> 为用户提供基于域名、IP、恶意样本等威胁信息的溯源分析结果。

l线索挖掘与关联分析>通过完整的关联线索扩展分析与取证,提供攻击者准确而全面的信息和背景。

l可视化线索关联展示> 将线索关联数据通过可视化的线条直观展示数据间的关联分析关系,线索分析过程一目了然;

3.使用效果

“安全威胁感知系统”为用户提供一体化的流量威胁检测与主机威胁检测联动解决方案,让用户既能“看见”威胁,又能“看懂”威胁,还能结合相关产品“应对威胁”。

(1)“看见”高级威胁:发现攻击线索并分析定位攻击来源与被攻击目标

全面采集网络中的数据包,基于APT攻击行为和内容特征的深度挖掘。发现多次/单次扫描行为、木马命令控制行为等攻击行为。

为定位失陷主机IP、MAC

调用主机威胁检测引擎对失陷系统进行检测,并且对恶意文件的样本和关键日志信息进行取证

结合威胁情报,回溯APT攻击场景

(2)“看懂”威胁:结合威胁情报,对攻击者身份、位置、攻击手法进行全面画像。

“看见”威胁仅仅是第一步,“看懂”威胁才是关键。具体包括两方面:

●结合流量线索分析、恶意程序分析、人工深入分析,确定攻击者身份

●出具详细明确的检测报告,展示攻击来源、背景、目标以及解决方案。

(3)“应对”威胁:将分析结果形成网络及主机快速检测能力,形成有效闭环

对威胁具备取证能力,包括流量取证、主机取证等。

结合防火墙、WAF等防护产品,打通从检测、响应、取证和溯源的各个协同通道,形成联动效应。